Paramètres Azure

Il est nécessaire de configurer l’instance Azure pour permettre aux utilisateurs de votre organisation d’accéder à l’application PADS4 (Legacy) CMS. Pour activer cela, veuillez suivre les étapes de ce document :Étape 1 : Naviguez et connectez-vous à votre page “Azure portal” en tant qu’administrateur

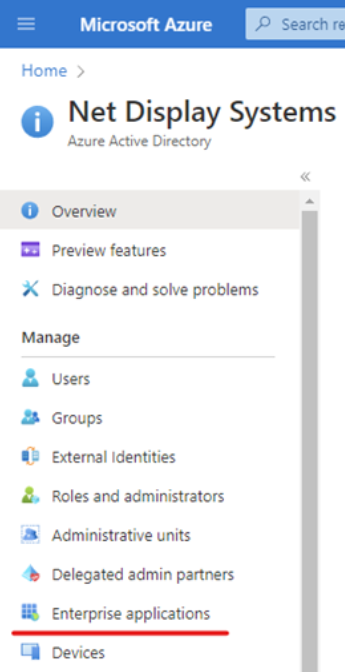

https://portal.azure.com/Étape 2 : Sélectionnez l’option “Microsoft Entra ID”

Étape 3 : Dans le panneau de gauche, sélectionnez “Enterprise Applications”

Important

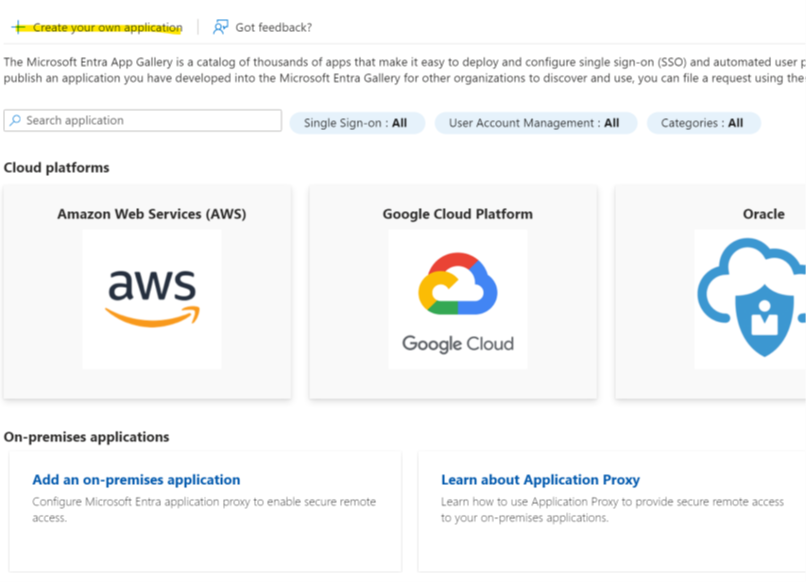

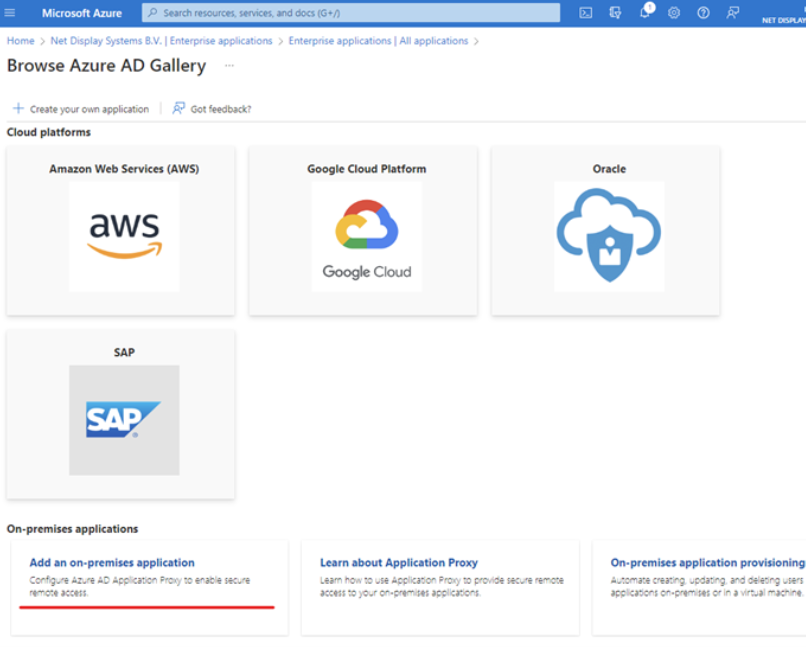

Étape 4 : Sélectionnez l’option ”+ New application” en haut de l’écran

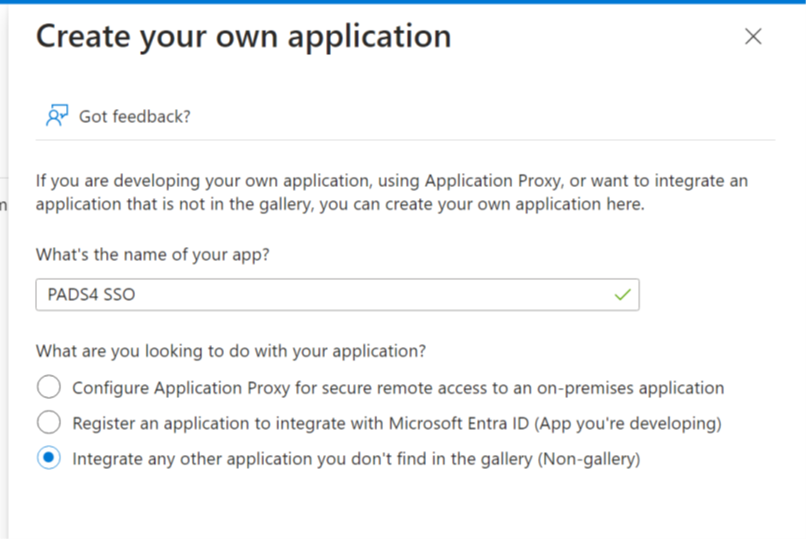

Étape 5 : Cliquez sur “Create you own application”

Étape 6 : Remplissez les informations demandées dans le formulaire et cliquez sur create

Étape 7 : Création d’un groupe de connecteurs / connecteur d’application proxy :

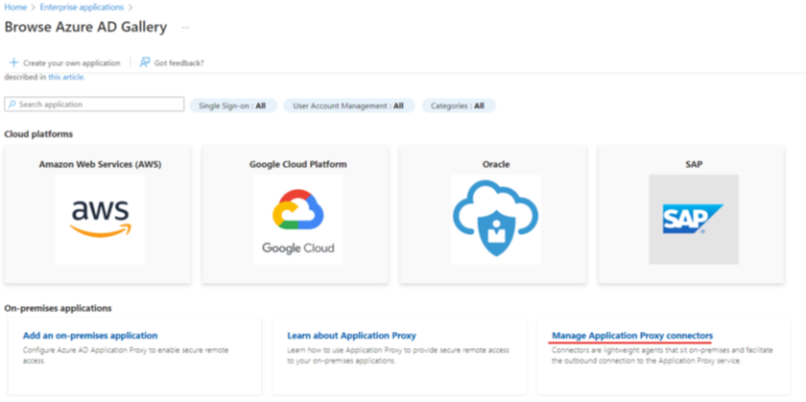

Sélectionnez la Manage Application Proxy Connectors section

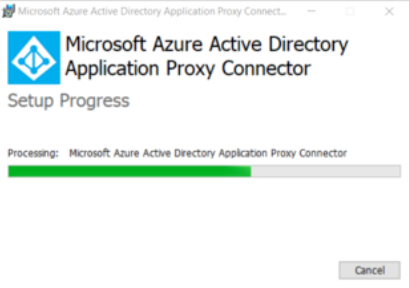

- Dans le menu Application Proxy, sélectionnez + Download ConnectorService

- Acceptez les conditions et téléchargez le fichier AADApplicationProxyConnectorInstaller.exe sur le PC serveur.

-

Exécutez l’installateur et assurez-vous de valider vos identifiants d’administrateur Azure pendant la configuration.

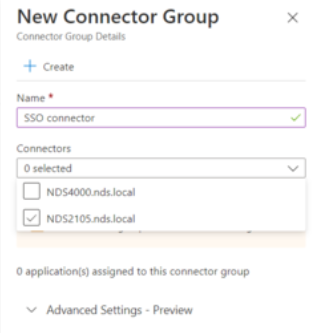

- Une fois l’installation terminée, sélectionnez la +New Connector Group section

- Créez un nom par défaut pour votre connexion. Par exemple : SSO Connector

- Sélectionnez votre machine serveur dans la liste Connector

-

Sélectionnez la région où se trouve votre machine.

- Enregistrez votre nouvelle connexion ici.

- Retournez à la section Enterprise Applications, et sélectionnez “Add your own on-premises application”

Création d’une application locale dans Azure

-

Sélectionnez Add an on-premises application

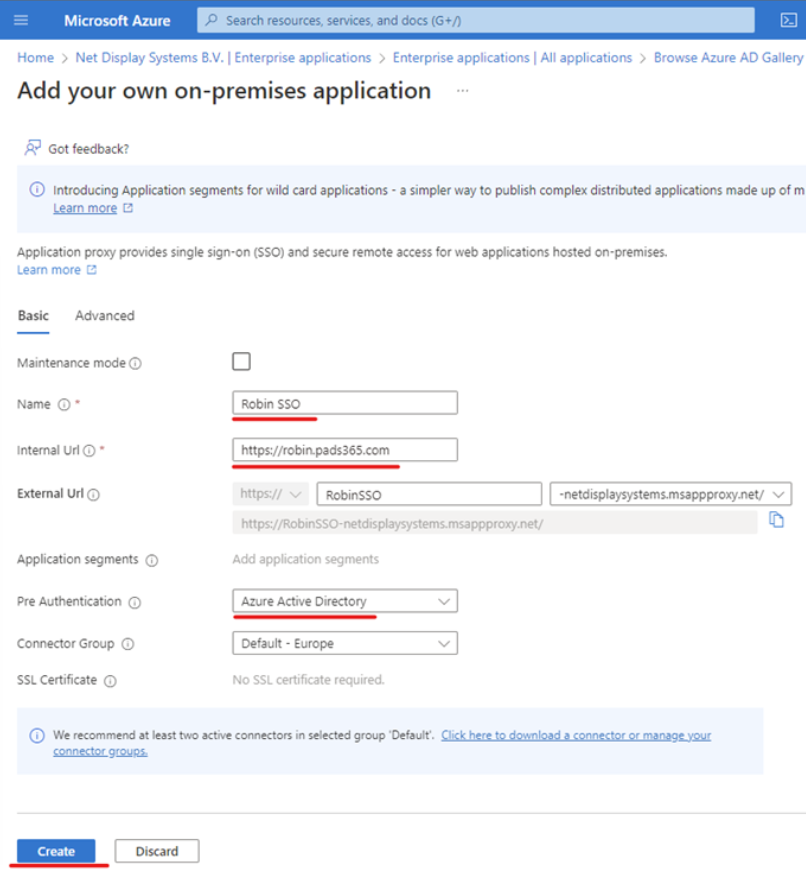

Étape 8 : Remplissez les informations demandées dans le formulaire et cliquez sur create.

Exemple :

Name : PADS4 CMS Internal URL : URL de l’installation PADS4 CMS (https://servername) Pre-authentication : Azure Active Directory Connector Group : SSO Connector (default). C’est le groupe de connecteurs que vous venez de configurer Puis cliquez sur le bouton addÉtape 9 : Naviguez vers l’application nouvellement créée

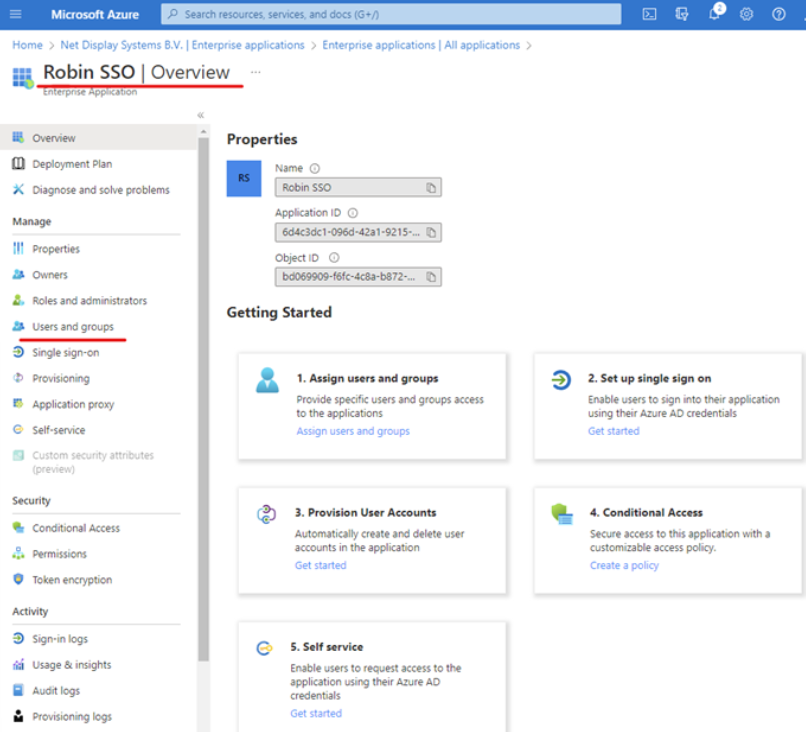

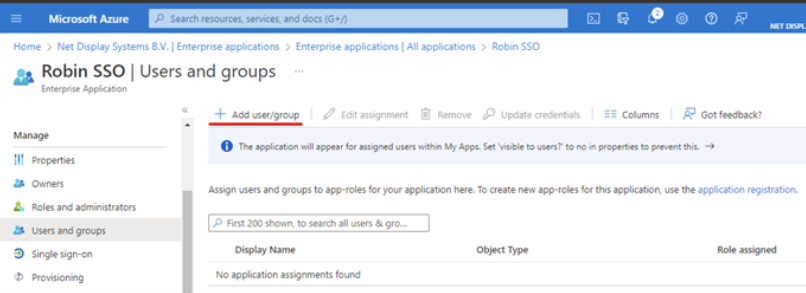

- Naviguez vers l’application nouvellement créée en sélectionnant ” Enterprise Applications” et utilisez la barre de recherche pour trouver votre application. Sélectionnez-la puis naviguez vers “Users and Groups” :

- Ajoutez les utilisateurs et groupes qui auront accès à l’application en sélectionnant l’option ” Add user/group ”

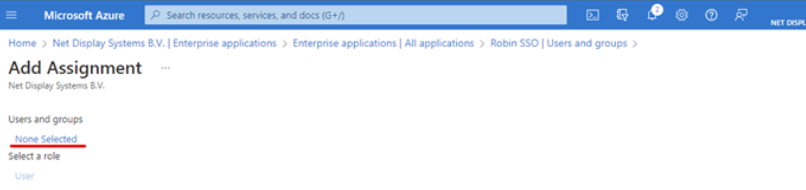

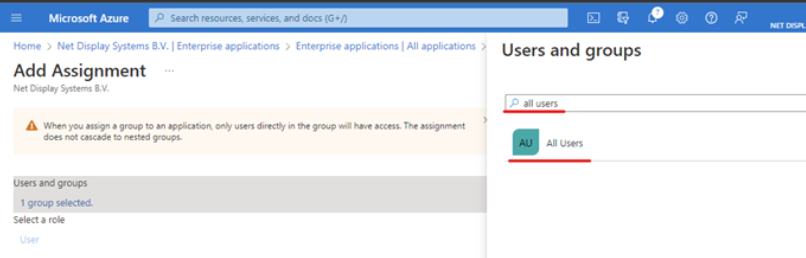

- Sélectionnez “None Selected” pour accéder aux groupes et utilisateurs :

- Utilisez la barre de recherche pour rechercher un utilisateur ou un groupe. Cliquez sur “select” et “assign” une fois terminé

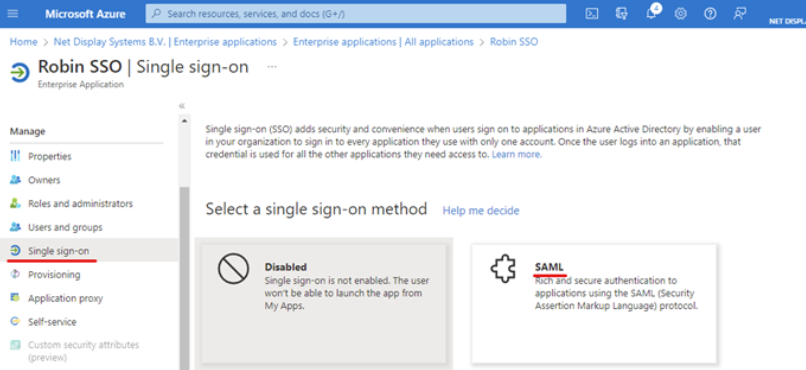

Étape 10 : Pour configurer Single Sign On (SSO)

Sélectionnez “Single sign-on option” dans le volet de gauche puis “SAML”

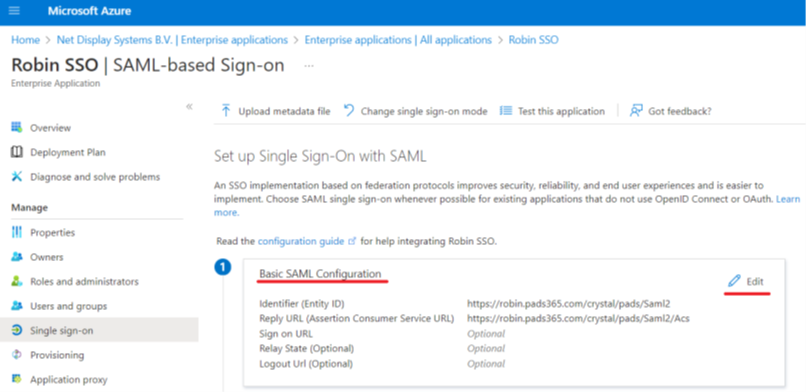

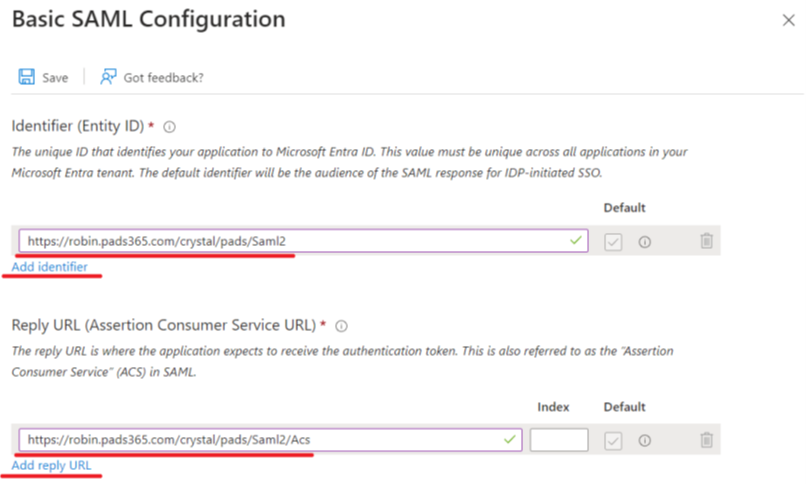

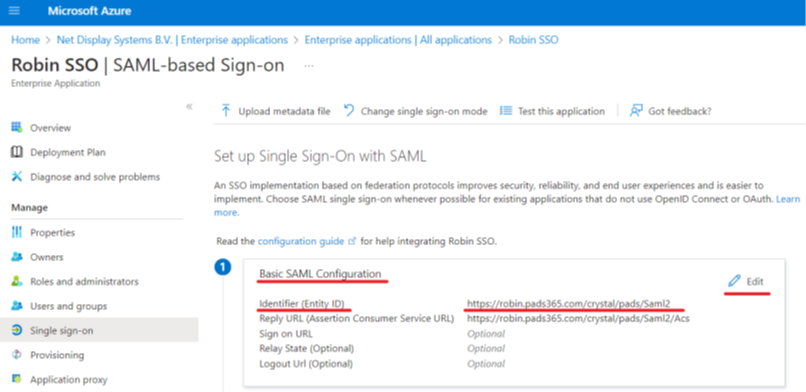

Étape 11 : Sélectionnez “Edit” sur “Basic SAML Configuration”

Exemple :

Identifier: URL PADS4 CMS local avec /Saml2 (par exemple : https://robin.pads365.com/crystal/domain/Saml2) Si un port réseau unique est utilisé, assurez-vous de l’inclure dans la chaîne ci-dessus. Par exemple : https://robin.pads365.com:444/crystal/domain/Saml2 Assurez-vous de spécifier votre domaine PADS4 à “domain” dans l’URL

Remarque : Si vous avez configuré SSO sur une version antérieure à 2023.1, le nom de domaine n’était pas requis dans l’URL lors de l’utilisation d’un seul domaine. À partir de la version 2023.1, le nom de domaine est requis dans l’URL à la fois pour les configurations à un et à plusieurs domaines.Par conséquent, lors de la mise à jour d’une version antérieure à 2023.1 avec SSO configuré vers la dernière version, assurez-vous d’ajouter le domaine à la fois à l’Identifier et à la Reply URL.Assurez-vous de “Save” ces configurations.

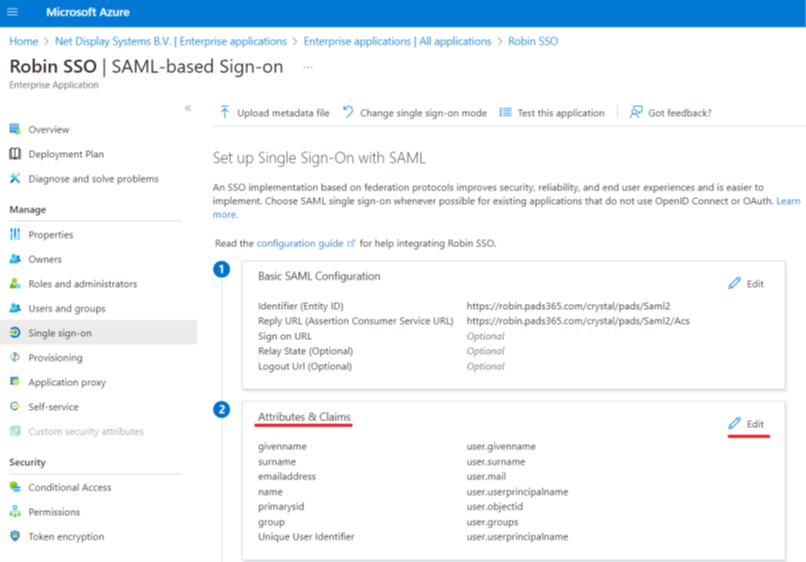

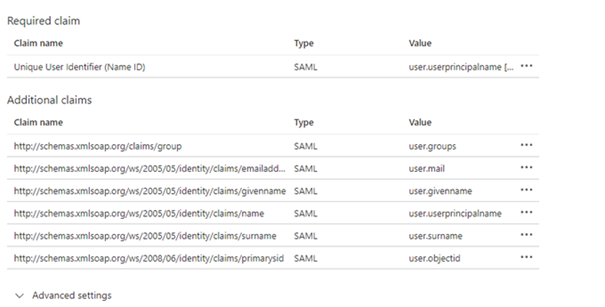

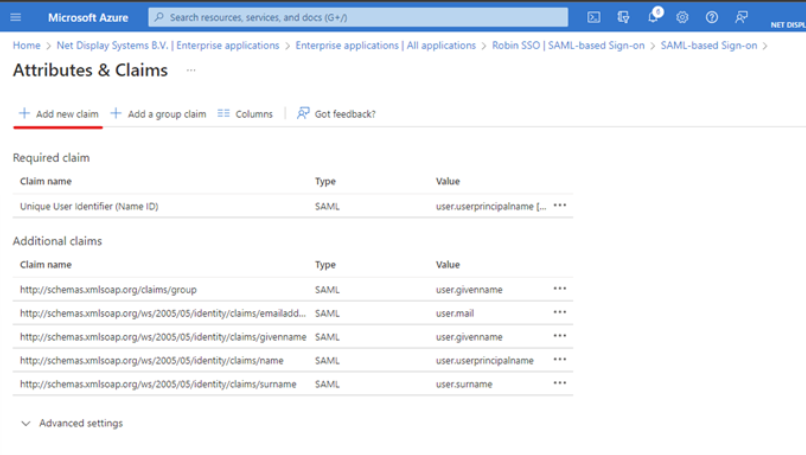

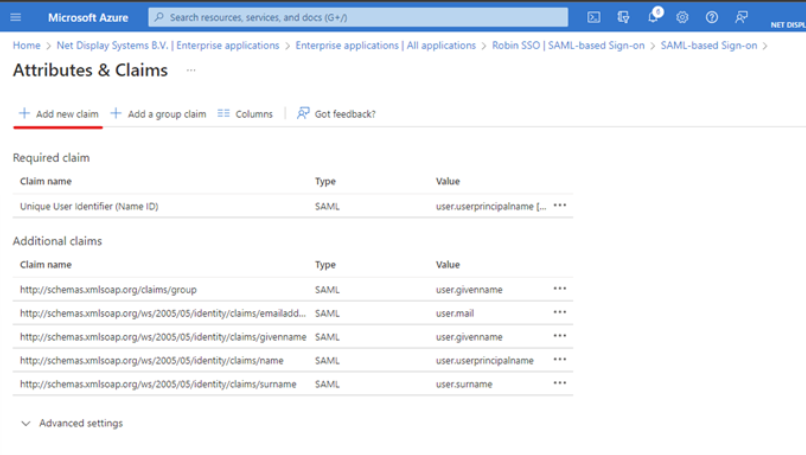

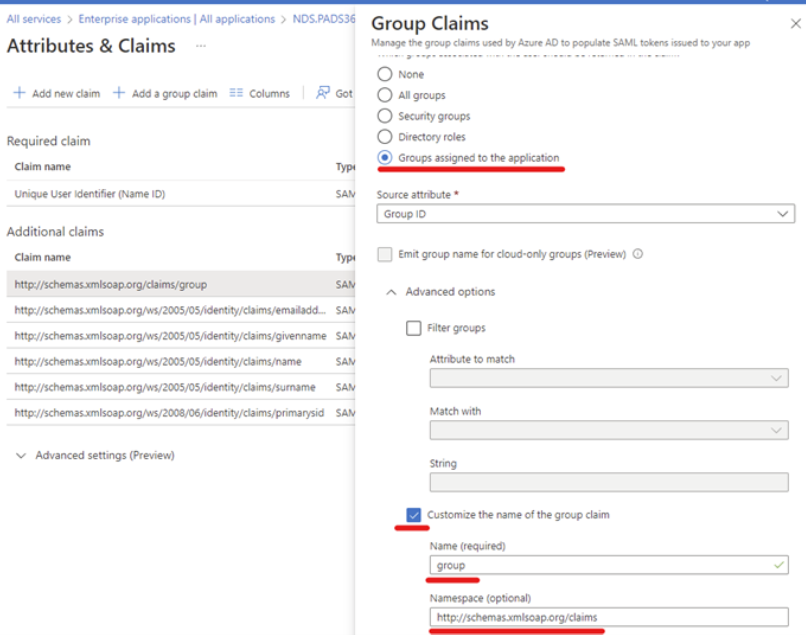

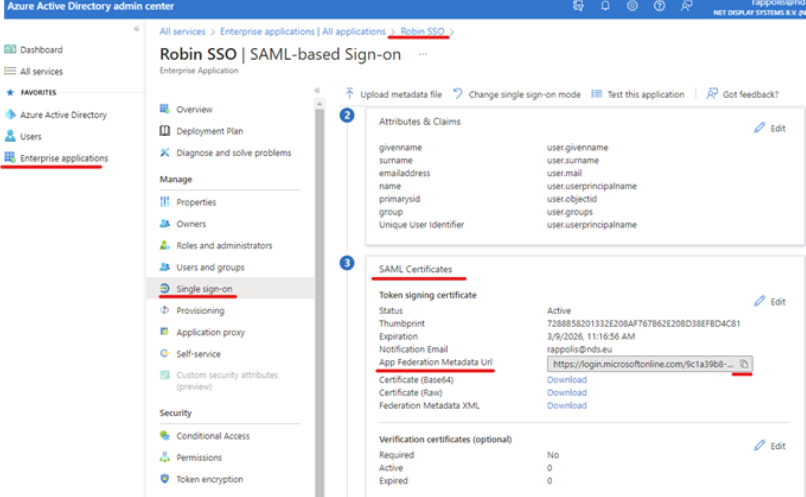

Étape 12 : Dans le menu ” Single sign-on ”, sélectionnez “Edit ” dans la section ” Attributes & Claims ”.

Ajoutez / Modifiez les détails de la revendication “group” selon l’exemple ci-dessous et enregistrez

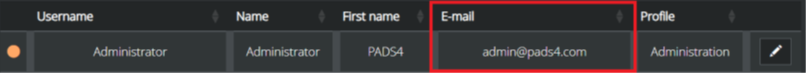

Remarque : Si vous rencontrez maintenant le comportement suivant, le bouton SSO sur la page de connexion fonctionne et vous pouvez saisir vos identifiants mais vous serez redirigé vers le portail de connexion PADS4 avec “No account is defined for your authentication request” dans l’URL.Il peut y avoir 2 causesla revendication de groupe est mal configuréeL’utilisateur avec lequel vous essayez de vous connecter a la même adresse e-mail déjà configurée pour un utilisateur CMS / Workspace.

Vous avez maintenant préparé SSO dans Azure pour votre application PADS4.

Informations requises pour la configuration SSO dans PADS4 CMS

Pour configurer SSO dans PADS4 CMS, vous aurez besoin des éléments suivants :

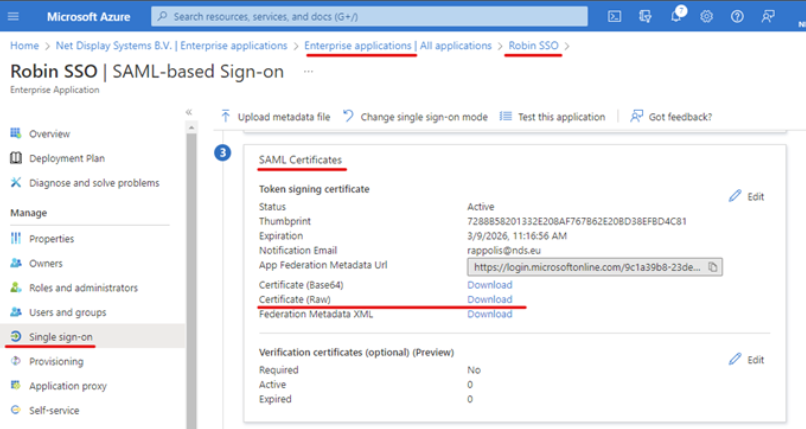

Certificat du serveur de fédération Identifiant du service de fédération URL SSO SAML URL des métadonnées URL de la partie utilisatrice et; ID de groupe du groupe d’utilisateurs que vous avez assigné à l’application.1. Obtention du “Certificat du serveur de fédération”

Dans votre application, sélectionnez ” Single sign-on ” dans le volet de gauche Faites défiler jusqu’à la section ” SAML Certificates ” Sélectionnez l’option ” Download ” à côté de l’option ” Certificate (Raw) “.

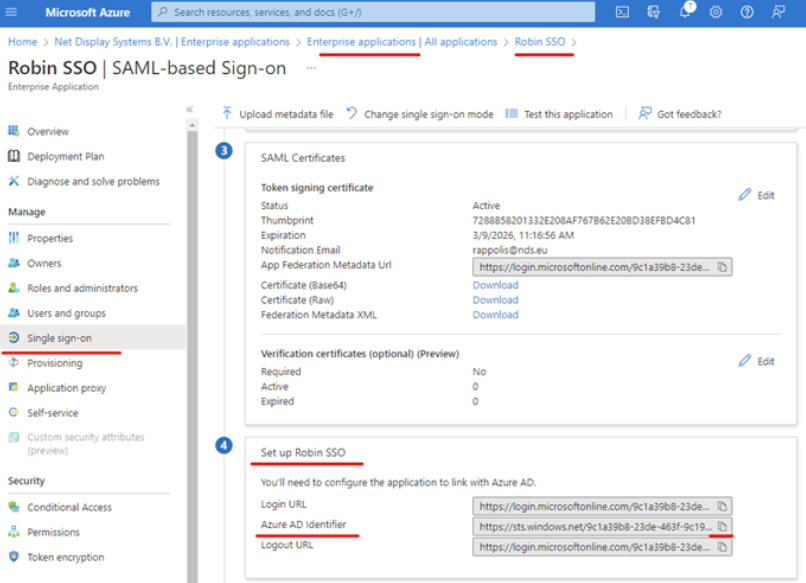

2. Obtention de l’” Identifiant du service de fédération ”

Dans votre application, sélectionnez ” Single sign-on ” dans le volet de gauche Faites défiler jusqu’à la section “Set up” your_application_name ” Sélectionnez l’option ” Copy ” à côté de l’option ” Azure AD Identifier ” .

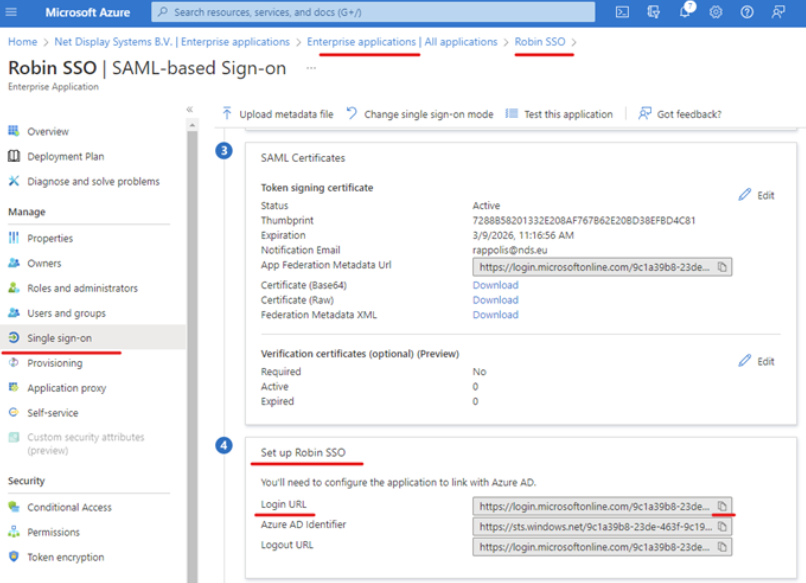

3. Obtention de l‘“URL SSO SAML”

Dans votre application, sélectionnez ” Single sign-on ” dans le volet de gauche Faites défiler jusqu’à la section ” Set up “your_application_name ” Sélectionnez l’option**” Copy ”** à côté de l’option ” Login URL ” .

4. Obtention de l‘“URL des métadonnées”

Dans votre application, sélectionnez “Single sign-on ” dans le volet de gauche Faites défiler jusqu’à la section **” SAML Certificates ” ** Sélectionnez l’option ” Copy ” à côté de l’option ” App FederationMetadata URL ” .

5. Obtention de l‘“URL de la partie utilisatrice”

Dans votre application, sélectionnez ” Single sign-on ” dans le volet de gauche Faites défiler jusqu’à la section ” Basic SAML Configuration ” Copiez la chaîne à côté de l’option **” Identifier (Entity ID) ” **.

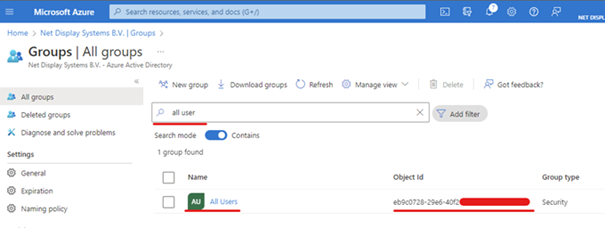

6. Obtention de l‘“ID de groupe” du groupe que vous avez assigné à votre application :

Pour chaque groupe d’utilisateurs ajouté pour utiliser l’application PADS4 CMS, un tableau de mappage sera nécessaire pour ajouter les groupes à l’interface. Veuillez fournir aux installateurs les ID de groupe et les noms des groupes d’Azure pour garantir que les utilisateurs pourront se connecter.