1. Configuration Azure (Microsoft Entra ID)

Pour permettre l’accès à PADS4 via Microsoft Entra :Étape par étape

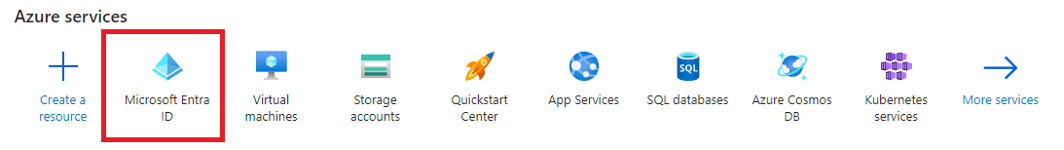

- Allez sur https://portal.azure.com et connectez-vous en tant qu’administrateur.

- Dans le menu de gauche, sélectionnez Microsoft Entra ID.

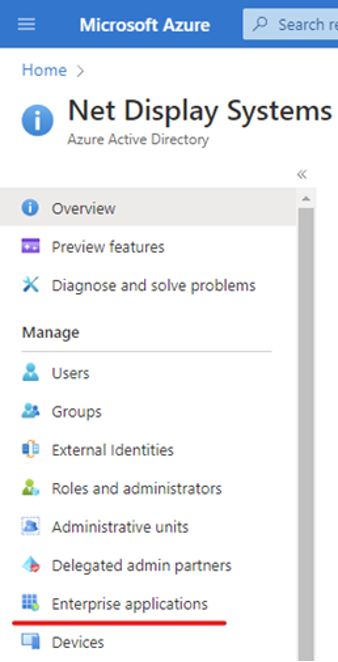

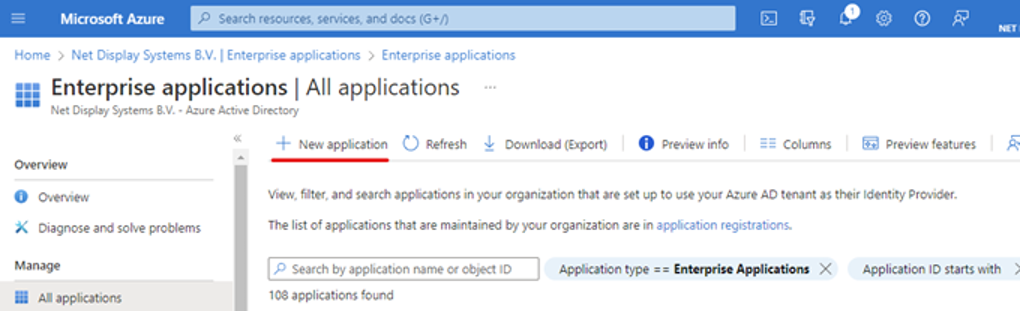

- Sélectionnez Enterprise Applications.

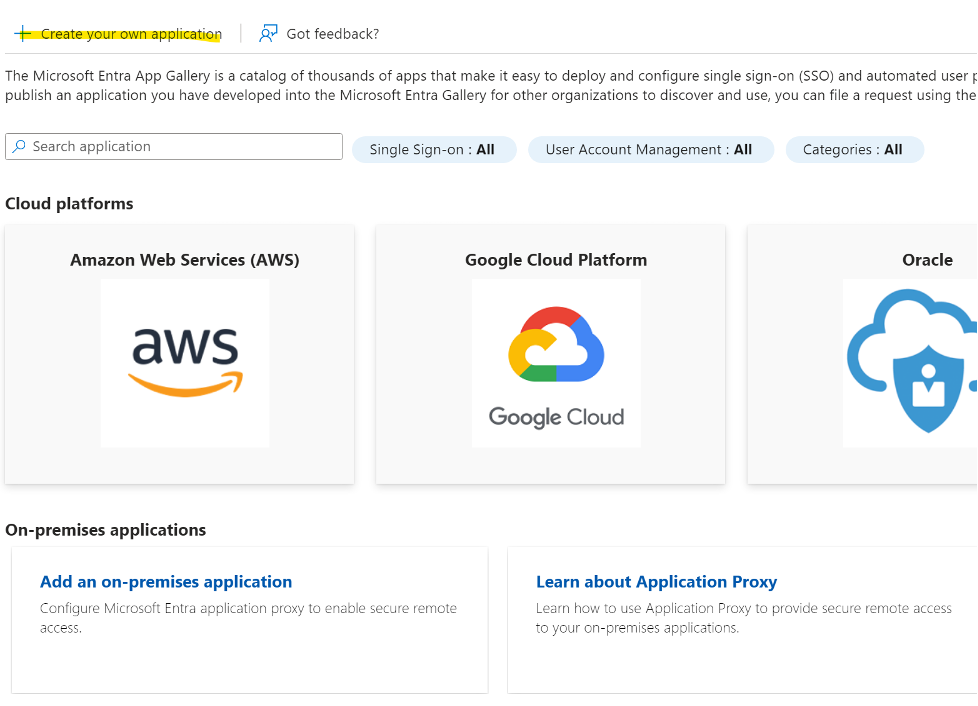

- Cliquez sur + New Application.

- Choisissez “Create your own application”.

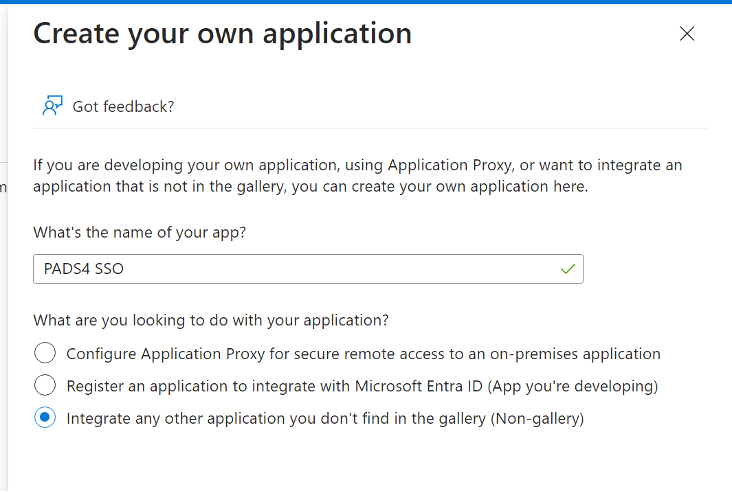

- Remplissez les informations du formulaire

- Cliquez sur Create

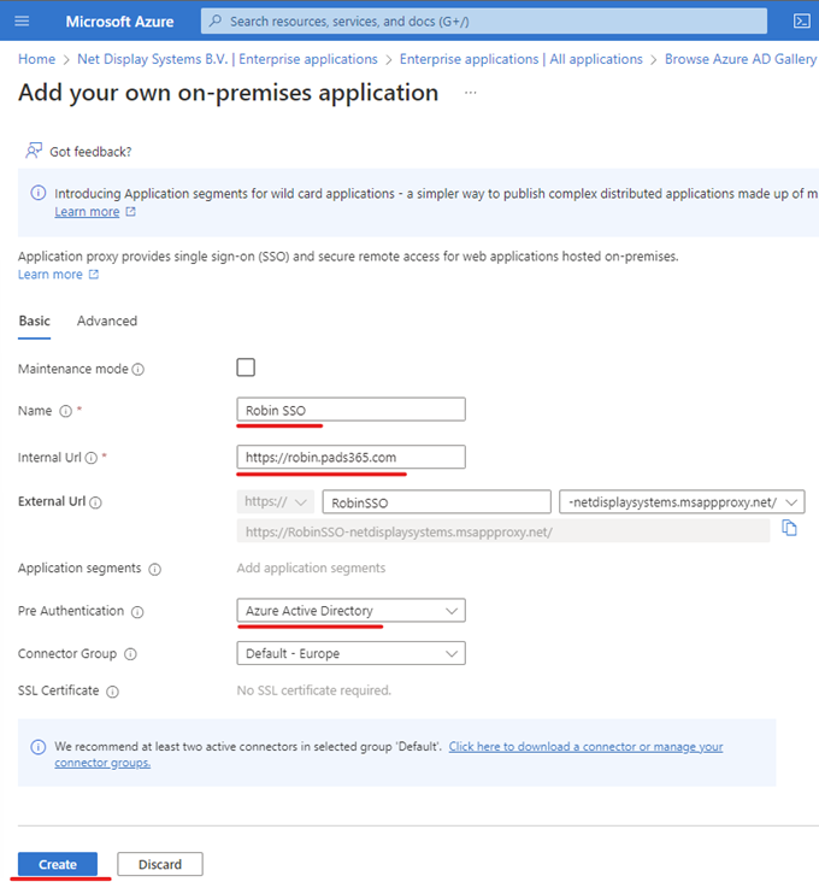

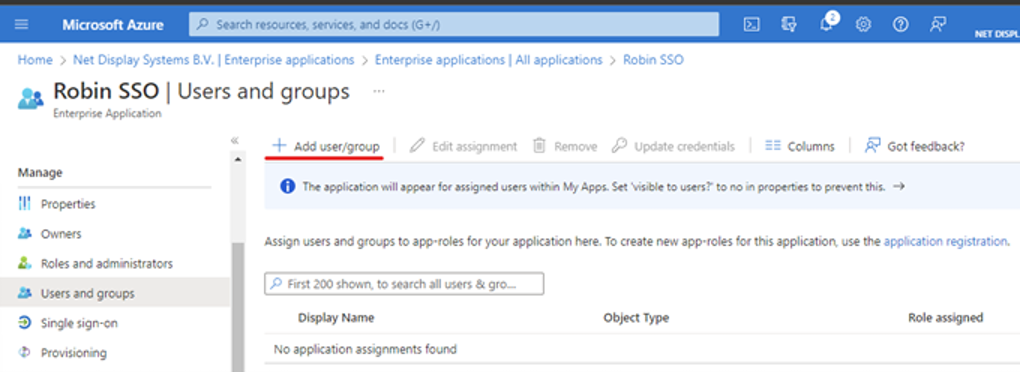

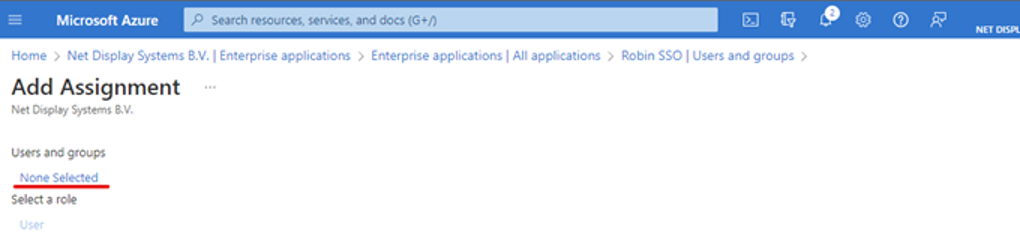

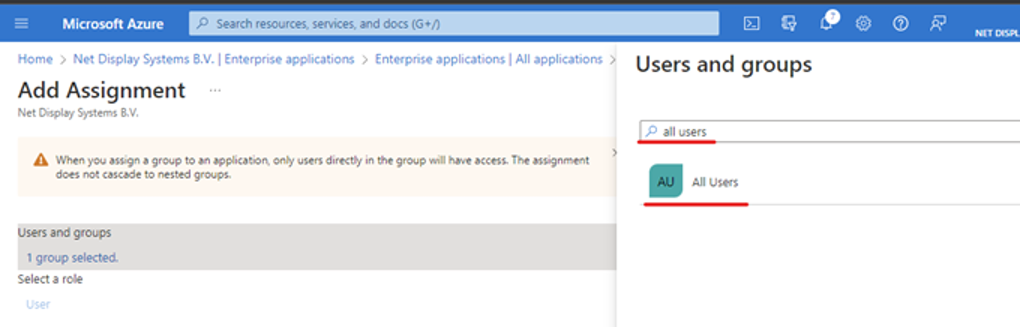

Attribuer des utilisateurs et des groupes

- Ouvrez votre application nouvellement créée en retournant à Enterprise Applications et en la recherchant.

- Sélectionnez Users and Groups.

a. Cliquez sur Add user/group.

💡 Astuce : Créez un PADS4 CMS group dans Windows Server AD et l’assigner ici.

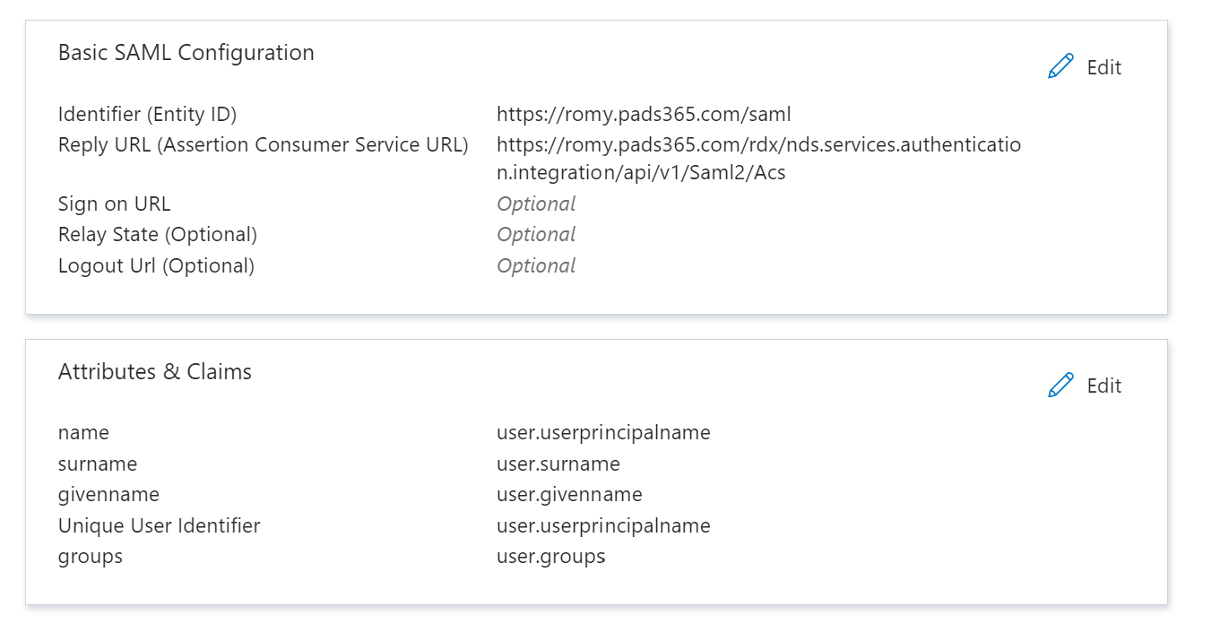

Configurer SAML SSO

- Allez à Single sign-on dans le volet de gauche.

- Choisissez SAML.

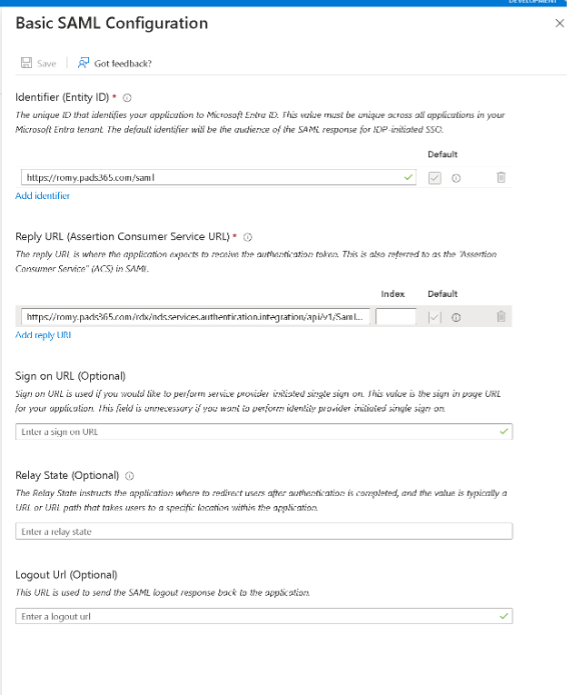

- Sous Basic SAML Configuration, cliquez sur Edit et ajoutez :

-

Identifier (Entity ID):

https://romy.pads365.com/saml -

Reply URL:

https://romy.pads365.com/rdx/nds.services.authentication.integration/api/v1/Saml2/Acs

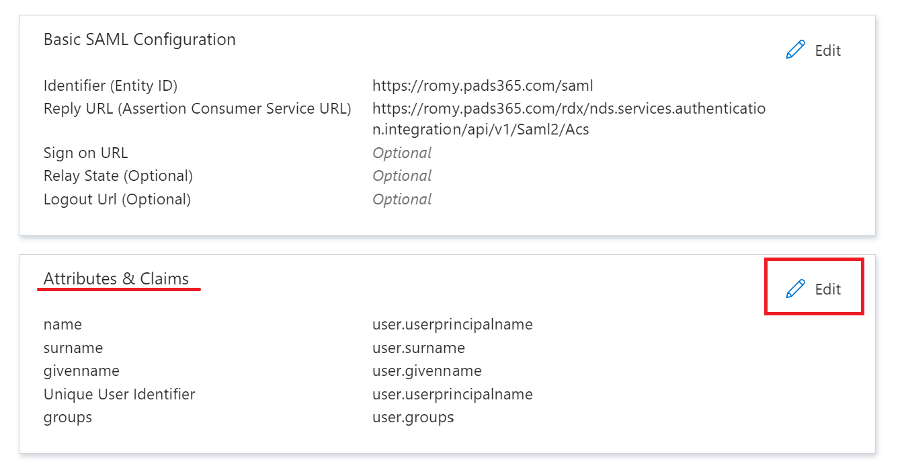

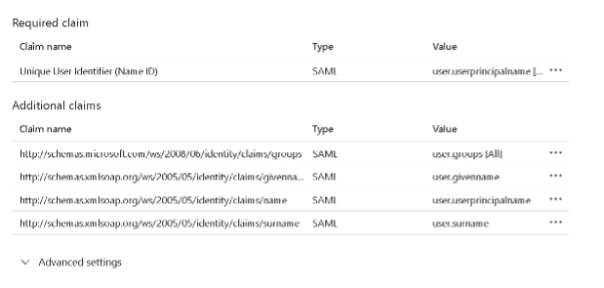

2. Configuration des attributs et réclamations

- Tout en étant dans Single sign-on, allez à Attributes & Claims et cliquez sur Edit.

- Assurez-vous que les réclamations correspondent à la structure requise pour une connexion réussie.

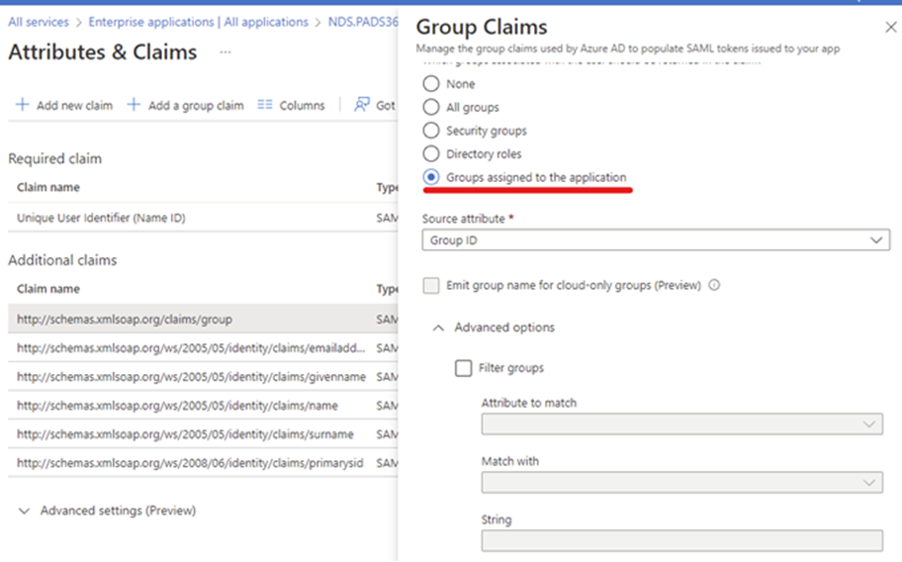

- Plus précisément, configurez la group claim properly:

⚠️ Si la réclamation de groupe est mal configurée, la connexion sera redirigée avec cette erreur :

No account is defined for your authentication request

3. Configurer SSO dans PADS4 Portal

Accéder à PADS4

- Connectez-vous à votre PADS4 Dashboard dans un navigateur web.

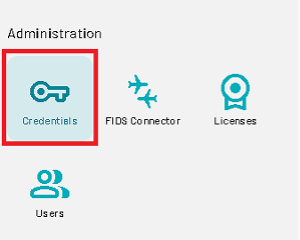

- Sélectionnez Credentials dans le menu de gauche.

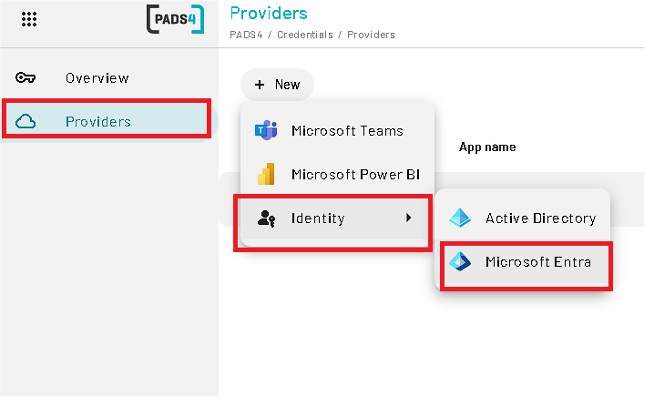

- Allez à Providers > Identity > Microsoft Entra.

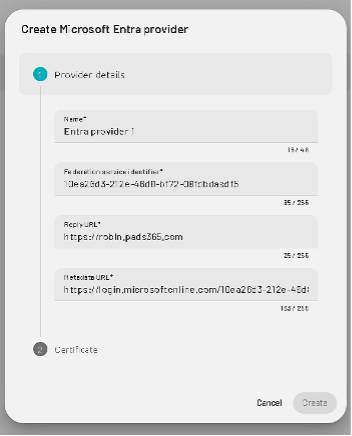

Saisir les informations du fournisseur

Remplissez les champs suivants en utilisant les valeurs d’Azure :- Name : Étiquette conviviale affichée sur la page de connexion

-

Federation Service Identifier :

- Depuis Single sign-on > Set up your_app section

- Copiez l’Azure AD Identifier

-

Reply URL :

Votre environnement PADS (par exemple,

https://pads4serverip) -

Metadata URL :

- Trouvé sous SAML Certificates

- Copiez l’App Federation Metadata URL

-

Certificates :

- Téléchargez le Microsoft Entra certificate (.cer)

- Téléchargez le certificat de private key (.pfx) utilisé pour HTTPS

4. Mappages et gestion des groupes

- Allez à Overview sous Credentials.

- Cliquez sur Connect, puis New pour créer mappings and groups pour ce fournisseur.

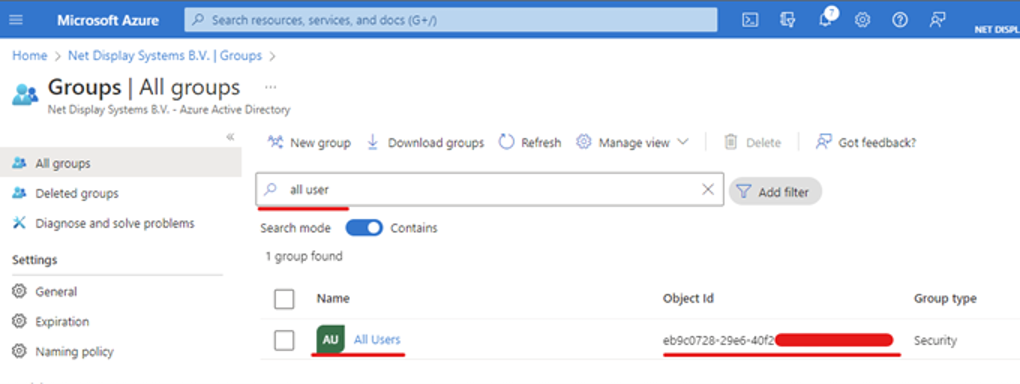

Trouver l’ID de groupe dans Azure

- Dans portal.azure.com :

a. Allez à Microsoft Entra ID

b. Sélectionnez Groups

c. Recherchez votre groupe

d. Copiez l’Object ID (c’est l’ID de groupe)

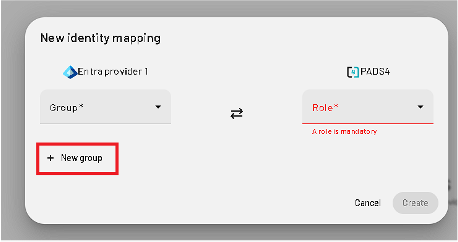

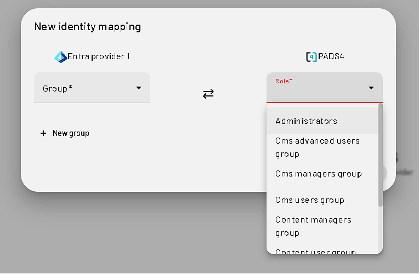

Créer un mappage de groupe

- Dans PADS4, cliquez sur New Group

- Entrez l’Group ID

- Attribuez des rôles à partir de la liste déroulante

- Sauvegardez le groupe. Vous pouvez ajouter multiple roles per group.

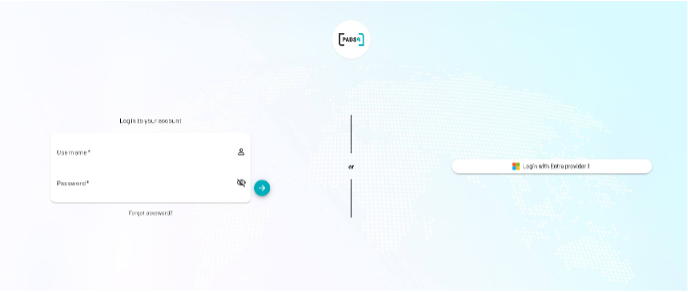

5. Finalisation du SSO

- Déconnectez-vous et actualisez le PADS4 Portal

- Le SSO Login button devrait maintenant être visible

- Vous pouvez maintenant vous connecter en utilisant les identifiants Azure